КТО режим. Расшифровка аббревиатуры. Суть контртеррористической операции

Какие ограничения возможны в случаях, когда объявлен режим ВОЗ? Расшифровать это сокращение обычно несложно. Он используется в контексте борьбы с террористической угрозой.

Содержание

- 1 Режим КТО: расшифровка аббревиатуры

- 2 Методы

- 3 Начало и завершение

- 4 Ограничения

- 5 Особые мероприятия

Режим КТО: расшифровка аббревиатуры

Почему это имя? Термин «операция» известен давно. Оно заимствовано из латинского языка, с которого operatio можно перевести как «работать» или «работать». В рассматриваемом сочетании это слово подразумевает наличие определенного вида действия. И направлен против возможной угрозы (против теракта). Комплекс возможных мер, направленных на пресечение действий радикальных элементов, был объединен в общую концепцию.

Определение появилось в повседневной жизни относительно недавно. Увеличение попыток экстремистов повлиять на общественное мнение и позицию властей посредством запугивания неизбежно привело к усилению сопротивления таким угрозам. Один из крайних методов решения подобных ситуаций — режим CTO. Расшифровка аббревиатуры: Контртеррористическая операция.

Один из крайних методов решения подобных ситуаций — режим CTO. Расшифровка аббревиатуры: Контртеррористическая операция.

Методы

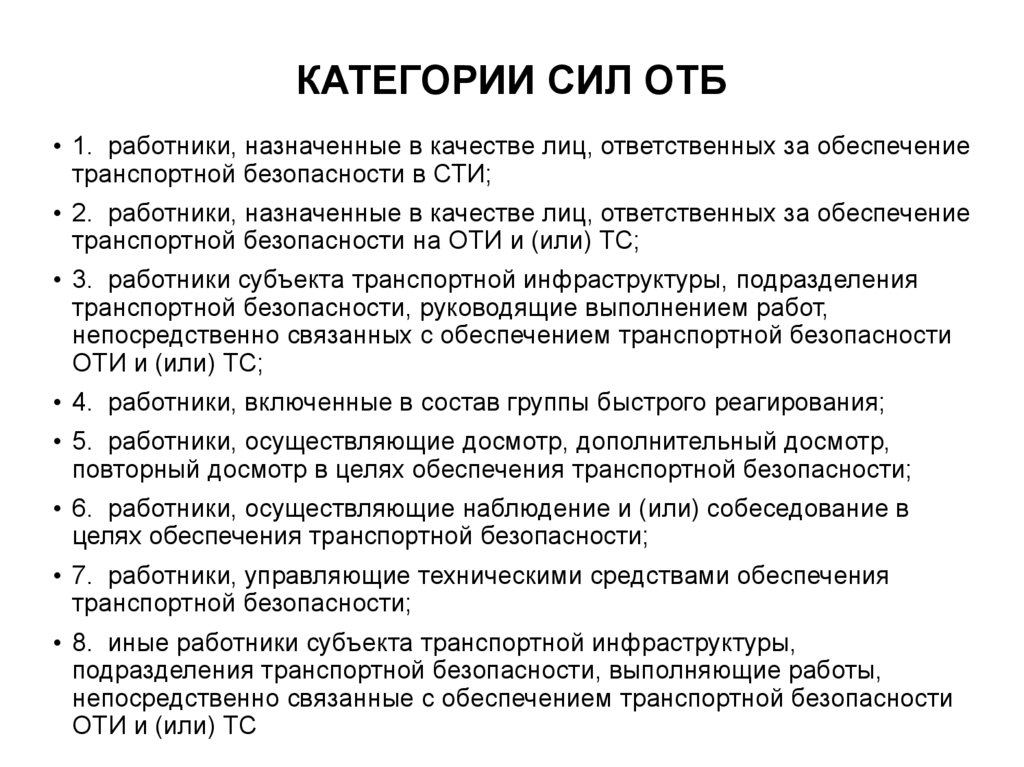

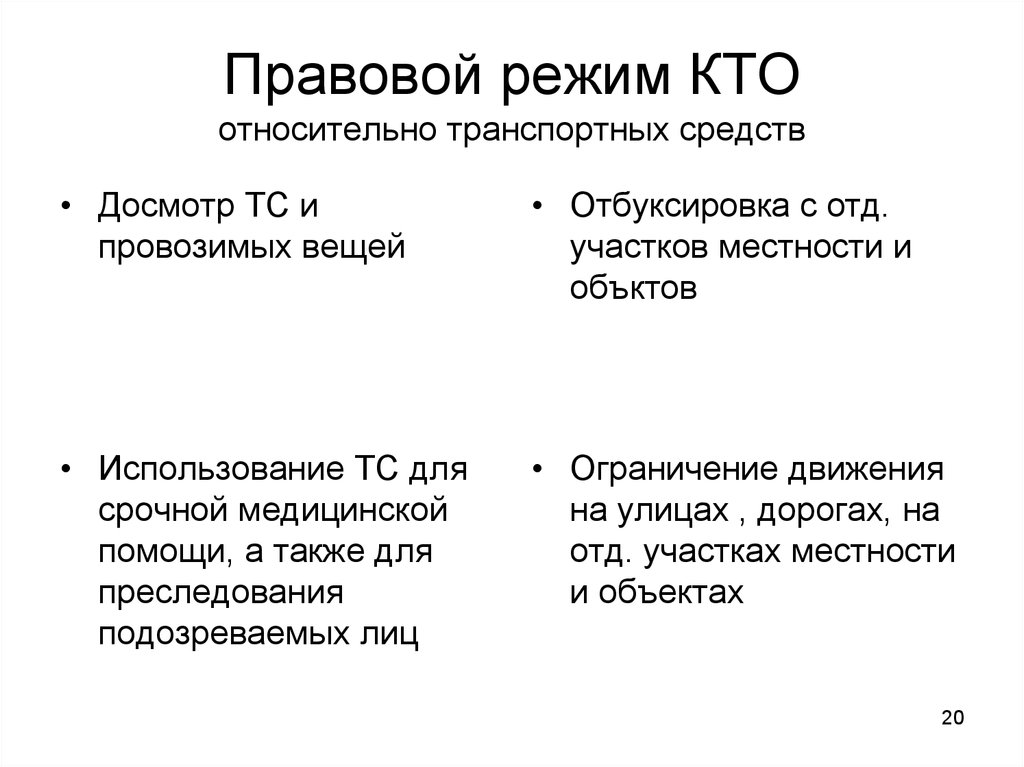

Мирные жители, сами того не подозревая, могли оказаться на территории операции. Что нужно знать о режиме ВОЗ? Расшифровка его сути предполагает наличие специальных мер: задержание или обезвреживание террористов, обезвреживание потенциально опасных объектов. Вполне возможны настоящие боевые действия с участием техники и авиации (флота). В качестве отдельной и крайней меры вводится условное понятие ограничения права на жизнь. Это относится к исключительным случаям, когда для предотвращения массовых жертв или экологической катастрофы автомобиль с мирными жителями, представляющий реальную угрозу, может быть физически уничтожен.

Что такое режим CTO? Расшифровка основных положений содержится в законе «О борьбе с терроризмом». Необходимость его принятия и улучшения связана с серьезностью угроз, что требует жестких ответных мер. По определению, операция может выполняться в крайнем случае, когда другие возможности исчерпаны. Ситуация также говорит о том, что существует реальная угроза для мирного населения. Для регламентации процедуры проведения операции также был разработан ряд инструкций и рецептов.

Ситуация также говорит о том, что существует реальная угроза для мирного населения. Для регламентации процедуры проведения операции также был разработан ряд инструкций и рецептов.

Начало и завершение

Когда можно будет ввести режим CTO? Расшифровка сущности концепции контртеррористической операции предполагает наличие факта теракта или проверенных и достоверных данных о его возможной подготовке. Решение о введении режима принимает уполномоченный представитель службы безопасности в федеральном (территориальном) органе исполнительной власти. В случае необходимости организации крупных мероприятий на большой территории с привлечением большого количества средств и личного состава спецподразделений извещается высшее руководство и согласовывается порядок их проведения.

Введение особого режима предполагает его обязательность и немедленное введение. Суть ограничений, перечень территорий и объектов представлены в доступной и понятной форме. Назначен руководитель операции, сформирован штаб, определена необходимость использования агрегатов, техники, спецтехники, введение особых ограничений для граждан, транспорта, предприятий.

Когда можно будет завершить схему ВОЗ? Расшифровка алгоритма операции предполагает ее отмену после устранения всех причин, вызвавших ее объявление, с учетом рисков возможных последствий. Решающее значение имеет устранение опасности для жизни и здоровья людей, сохранность имущества, обеспечение прав и свобод граждан.

Ограничения

Что такое режим CTO с конкретными примерами? При его объявлении принимаются дополнительные силы и меры по усилению защиты важных для жизни населения объектов. Осуществляется мониторинг телефонной связи, телекоммуникаций, почтовых отправлений и других каналов возможного распространения и утечки информации.

Оптимизированы пешеходные и транспортные потоки, чтобы исключить неконтролируемое перемещение посторонних лиц за пределы зон оцепления. Приостановлена работа компаний и структур, представляющих потенциальную угрозу (химическую, биологическую, радиоактивную, взрывную). Может быть введен карантин (общий, ветеринарный).

Для выдачи пострадавших уполномоченные лица могут изъять автотранспорт независимо от формы собственности, а также для неотложных задач и специализированную технику предприятий и организаций. Предоставление услуг связи может полностью прекратиться при блокировании работы сетей связи.

Предоставление услуг связи может полностью прекратиться при блокировании работы сетей связи.

Особые мероприятия

Какие еще ограничения возможны для жителей территорий, где введен режим КТО? Расшифровка сути операции предполагает усиление паспортного контроля. За отсутствием документов подозреваемые находятся под следствием. Жильцов можно насильно снимать (переставлять) с объектов, а мешающие транспортные средства буксировать. Чтобы обеспечить беспрепятственную возможность проведения особых мероприятий, участникам операции временно предоставляется право доступа в частные и административные помещения.

Каков режим КТО с точки зрения ограничения индивидуальных прав и свобод граждан? Предполагается, что досмотр личных вещей (перемещаемых) и самих транспортных средств возможен даже с помощью специальных технических средств. Логично, что на территориях, где проходит операция, ограничена или запрещена продажа оружия и веществ, которые могут быть использованы экстремистами. Усилен контроль за обращением некоторых лекарственных средств и препаратов, содержащих наркотики и алкоголь. Продажа алкогольных напитков запрещена.

Усилен контроль за обращением некоторых лекарственных средств и препаратов, содержащих наркотики и алкоголь. Продажа алкогольных напитков запрещена.

Контртеррористическая операция направлена на предотвращение угрозы для гражданского населения и структур, от которых зависит жизнь пострадавшего региона.

| « Назад

Сварка пульсирующим током Рассмотрим некоторые режимы сварки пульсирующим током, если металл сваривают MIG/MAG способом (Arc – это дуга): Short Arc – сварка производится пульсирующим током. Причём, процесс сварки представляет из себя серию коротких замыканий, когда расплавленный металл сварочной проволоки периодически накоротко замыкает сварочное напряжение. Такой режим применяется для сварки тонкого металла при токах менее 200А. Spray Arc – сварка также производится пульсирующим током. Pulse Arc – разновидность режима Spray Arc, однако с другой скважностью импульсов и с меньшей величиной сварочного тока. Очень хорош при сварке алюминия и нержавеющей стали. Pulse on Pulse Arc – импульсы сварочного тока представляют из себя наложение импульсов тока низкой и высокой частот. Позволяют получить высокое качество и хороший внешний вид сварного шва. Аrc Force – регулировка энергии дуги. Hot start – горячий старт: сварочный ток увеличен в начале сварки. Lift – высокочастотный поджиг дуги. Часто используется при TIG – сварке. В этом режиме дуга зажигается не от короткого замыкания электрода со свариваемым металлом, а бесконтактно, на некотором расстоянии от него.MMA (Manual Metal Arc) или MMAW (Manual Metal Arc Welding) — ручная дуговая сварка штучными покрытыми электродами. Аргонодуговая сварка

TIG (Tungsten Inert Gas) — дуговая сварка неплавящимся электродом в среде инертного защитного газа; чаще всего используется для указания на ручную сварку. GTA (Gas Tungsten Arc) — указывает на образование дуги при помощи вольфрамового электрода. WIG (Wolfram Inert Gas) — обозначение метода TIG, используемое в немецкоязычной литературе. GTAW (Gas Tungsten Arc Welding) — обозначение, используемое для указания на применение метода TIG при автоматической (роботизированной) сварке. TIG-CW (Cold Wire) — обозначение, используемое для указания на применение метода TIG с подачей нейтральной (холодной) присадочной проволоки. TIG-HW (Hot Wire) — обозначение, используемое для указания на применение метода TIG с подачей электропроводящей (подогретой) присадочной проволоки. TIG-DC (Direct Current) — обозначение, используемое для указания на применение метода TIG на постоянном токе. TIG-AC (Alternating Current) — обозначение, используемое для указания на применение метода TIG на переменном токе.

Полуавтоматическая сварка MIG (Metal Inert Gas) или MIGW (Metal Inert Gas Welding) — дуговая сварка плавящимся металлическим электродом (проволокой) в среде инертного защитного газа с автоматической подачей присадочной проволоки. MAG (Metal Active Gas) или MAGW (Metal Active Gas Welding) — дуговая сварка плавящимся металлическим электродом (проволокой) в среде активного защитного газа с автоматической подачей присадочной проволоки. GMA (Gas Metal Arc) — указывает на образование дуги из ионов металла присадочной проволоки. GMAW (Gas Metal Arc Welding) — обозначение, используемое для указания на применение метода MIG/MAG при автоматической (роботизированной) сварке. FCAW (Flux Core Arc Welding)- дуговая сварка плавящейся порошковой проволокой с автоматической подачей присадочной проволоки; про волока самозащитная или для сварки в среде защитного газа.

Сварка под флюсом SAW (Submerged Arc Welding) или SMAW (Submerged Metal Arc Welding) – буквально, сварка «погруженной дугой»; автоматическая дуговая сварка металлическим электродом (проволокой) под слоем флюса. UP (Under Pulver) — обозначение метода SAW, используемое в немецкоязычной литературе.

Плазменная сварка PAW (Plasma Arc Welding) — плазменная сварка (сварка сжатой дугой). PTAW (Plasma Transferred-Arc Welding) — плазменная сварка дугой прямого действия. Также аббревиатуры плазменной сварки могут быть дополнены обозначениями, идентичными для сварки TIG: PAW-CW (Cold Wire) — плазменная сварка с подачей нейтральной (холодной) присадочной проволоки. PAW-HW (Hot Wire) — плазменная сварка с подачей электропроводящей (подогретой) присадочной проволоки. PAW-DC (Direct Current) — плазменная сварка на постоянном токе. PAW-AC (Alternating Current) — плазменная сварка на переменном токе. |

Онлайн-инструмент шифрования и дешифрования AES

Подписаться @devglan

Расширенный стандарт шифрования (AES) — это симметричное шифрование. алгоритм. На данный момент AES является отраслевым стандартом, так как он поддерживает 128-битные, 192-битные и 256-битные форматы.

битовое шифрование. Симметричное шифрование очень быстрое по сравнению с асимметричным шифрованием.

и используются в таких системах, как система баз данных. Ниже приведен онлайн-инструмент для создания AES.

зашифрованный пароль и расшифровать зашифрованный пароль AES. Обеспечивает два режима

шифрование и дешифрование

ЕЦБ

и режим CBC. Для получения дополнительной информации о шифровании AES посетите это объяснение

по шифрованию AES.

алгоритм. На данный момент AES является отраслевым стандартом, так как он поддерживает 128-битные, 192-битные и 256-битные форматы.

битовое шифрование. Симметричное шифрование очень быстрое по сравнению с асимметричным шифрованием.

и используются в таких системах, как система баз данных. Ниже приведен онлайн-инструмент для создания AES.

зашифрованный пароль и расшифровать зашифрованный пароль AES. Обеспечивает два режима

шифрование и дешифрование

ЕЦБ

и режим CBC. Для получения дополнительной информации о шифровании AES посетите это объяснение

по шифрованию AES.

Вот еще один инструмент для быстрого шифрования и расшифровки файлов.

Онлайн-шифрование AES

Введите текст для шифрования

Выберите режим шифрования шифрования ECBCBC

Размер ключа в битах 128192256

Введите IV (необязательно)

Введите секретный ключ

Формат выходного текста: Base64 Шестнадцатеричный Зашифрованный выводAES:

Онлайн-расшифровка AES

Введите текст для расшифровки

Формат ввода текста: Base64 ШестнадцатеричныйВыберите режим шифрования для расшифровки ECBCBC

Введите IV, используемый во время шифрования (необязательно)

Размер ключа в битах 128192256

Введите секретный ключ, используемый для шифрования

Расшифрованный вывод AES (Base64) :

Любой ввод или вывод в виде обычного текста, который вы вводите или генерируете, не сохраняется в

этот сайт,

этот инструмент предоставляется через URL-адрес HTTPS, чтобы гарантировать, что текст не может быть украден.

Если вам нравится этот инструмент, вы можете рассмотреть:

- Мы благодарны за вашу бесконечную поддержку.

Руководство по использованию шифрования AES

Для шифрования можно ввести обычный текст, пароль, файл изображения или .txt файл, который вы хотите зашифровать. Теперь выберите режим блочного шифрования.

Различные режимы шифрования AES

AES предлагает 2 различных режима шифрования — режимы ECB и CBC.

ECB (электронная кодовая книга) — самый простой режим шифрования, не требующий IV для шифрования. Вводимый обычный текст будет разделен на блоки, и каждый блок будет зашифрованы с помощью предоставленного ключа и, следовательно, идентичные блоки обычного текста зашифрованы в одинаковые блоки зашифрованного текста.

Настоятельно рекомендуется использовать режим CBC (Cipher Block Chaining), который представляет собой расширенную форму блочного шифрования. Требуется IV, чтобы сделать каждое сообщение уникальным, т. е. идентичным блоки обычного текста шифруются в блоки разнородного зашифрованного текста. Следовательно, он обеспечивает более надежное шифрование по сравнению с режимом ECB. но это немного медленнее по сравнению с режимом ECB. Если IV не введен, то для режима CBC здесь будет использоваться значение по умолчанию, которое по умолчанию равно байт на основе нуля[16].

Размер ключа AES

Алгоритм AES имеет размер блока 128 бит, независимо от длины ключа.

256, 192 или 128 бит. Когда режим симметричного шифрования требует IV, длина IV должна

быть равным размеру блока шифра.

Секретный ключ AES

AES обеспечивает 128 бит, 192-битный и 256-битный размер секретного ключа для шифрования. Если вы выбираете 128 бит для шифрования, тогда секретный ключ должен иметь длину 16 бит и 24 и 32 бита для шифрования. 192 и 256 бит размера ключа соответственно. Например, если размер ключа равен 128, то действительный секретный ключ должен состоять из 16 символов, т.е. 16*8=128 бит

Теперь вы можете ввести секретный ключ соответственно. По умолчанию зашифрованный текст будет закодирован в base64. но у вас также есть возможность выбрать выходной формат как HEX.

Аналогично, для изображения и файла .txt зашифрованная форма будет закодирована в Base64.

Ниже приведен снимок экрана, на котором показан пример использования этого онлайн-инструмента шифрования AES.

Руководство по использованию расшифровки AES

Расшифровка AES также имеет тот же процесс. По умолчанию предполагается, что введенный текст находится в

База64. Входные данные могут быть в кодировке Base64 или в шестнадцатеричном формате, а также в файле .txt. И

окончательный расшифрованный вывод будет строкой Base64.

По умолчанию предполагается, что введенный текст находится в

База64. Входные данные могут быть в кодировке Base64 или в шестнадцатеричном формате, а также в файле .txt. И

окончательный расшифрованный вывод будет строкой Base64.

Если предполагаемый вывод представляет собой обычный текст, то он может быть декодирован в обычный текст на месте.

Но если предполагаемый вывод представляет собой изображение или файл .txt, вы можете использовать это инструмент для преобразования вывода в кодировке base64 в изображение.

- Каталожные номера

- Вики AES

- Шифрование AES

- АЕС IV

Включите JavaScript для просмотра комментариев

на платформе Disqus.

Аналогичные бесплатные инструменты

- Онлайн шифрование текста Расшифровка

- Онлайн-шифрование файлов Расшифровка

- Онлайн-шифрование RSA Расшифровка

- Онлайн-хэширование Bcrypt

- Онлайн шифрование DES Расшифровка

режимов работы блочных шифров | Криптография

Режимы работы блочных шифров — это методы настройки, которые позволяют этим шифрам работать с большими потоками данных без риска нарушения обеспечиваемой безопасности.

Не рекомендуется, однако возможно при работе с блочными шифрами, использовать одни и те же биты секретного ключа для шифрования одних и тех же частей открытого текста. Использование одного детерминированного алгоритма для ряда идентичных входных данных приводит к некоторому количеству идентичных блоков зашифрованного текста.

Это очень опасная ситуация для пользователей шифра. Злоумышленник сможет получить много информации, зная распределение идентичных частей сообщения, даже если он не сможет взломать шифр и обнаружить исходные сообщения.

К счастью, существуют способы размыть вывод шифра. Идея состоит в том, чтобы смешать блоки открытого текста (известные) с блоками зашифрованного текста (которые были только что созданы) и использовать результат в качестве входных данных для следующих блоков. В результате пользователь избегает создания идентичных выходных блоков зашифрованного текста из идентичных данных открытого текста. Эти модификации называются режимами работы блочного шифра.

Режим ECB (электронная кодовая книга)

Это самый простой способ шифрования. Каждый блок открытого текста шифруется отдельно. Точно так же каждый блок зашифрованного текста расшифровывается отдельно. Таким образом, можно одновременно шифровать и расшифровывать множество потоков. Однако в этом режиме созданный зашифрованный текст не размывается.

Шифрование в режиме ECB

Расшифровка в режиме ECB

Типичным примером слабости шифрования с использованием режима ECB является кодирование растрового изображения (например, файла .bmp). Даже сильный алгоритм шифрования, используемый в режиме ECB, не может эффективно размыть открытый текст.

Растровое изображение, зашифрованное с помощью DES и того же секретного ключа. Режим ECB использовался для среднего изображения, а более сложный режим CBC использовался для нижнего изображения.

Сообщение, зашифрованное с использованием режима ECB, должно быть расширено до размера, равного целому числу, кратному длине одного блока. Популярный метод выравнивания длины последнего блока заключается в добавлении дополнительного бита, равного 1, и последующем заполнении остальной части блока битами, равными 0. Это позволяет точно определить конец исходного сообщения. Существуют и другие методы выравнивания размера сообщения.

Популярный метод выравнивания длины последнего блока заключается в добавлении дополнительного бита, равного 1, и последующем заполнении остальной части блока битами, равными 0. Это позволяет точно определить конец исходного сообщения. Существуют и другие методы выравнивания размера сообщения.

Помимо раскрытия подсказок относительно содержимого открытого текста, шифры, используемые в режиме ECB, также более уязвимы для атак повторного воспроизведения.

Режим CBC (Cipher-Block Chaining)

Режим шифрования CBC был изобретен в IBM в 1976 году. Этот режим заключается в добавлении XOR каждого блока открытого текста к ранее созданному блоку зашифрованного текста. Затем результат шифруется с использованием алгоритма шифрования обычным способом. В результате каждый последующий блок зашифрованного текста зависит от предыдущего. К первому блоку открытого текста добавляется операция XOR к произвольному вектору инициализации (обычно называемому IV). Вектор имеет тот же размер, что и блок открытого текста.

Шифрование в режиме CBC может выполняться только с использованием одного потока. Несмотря на этот недостаток, это очень популярный способ использования блочных шифров. Режим CBC используется во многих приложениях.

При расшифровке блока шифртекста необходимо добавить XOR выходных данных, полученных от алгоритма дешифрования, к предыдущему блоку шифртекста. Поскольку получатель знает все блоки зашифрованного текста сразу после получения зашифрованного сообщения, он может расшифровать сообщение, используя множество потоков одновременно.

Шифрование в режиме CBC

Расшифровка в режиме CBC

Если один бит сообщения открытого текста поврежден (например, из-за какой-либо предыдущей ошибки передачи), все последующие блоки зашифрованного текста будут повреждены, и расшифровать зашифрованный текст, полученный из этого открытого текста, будет невозможно. В противоположность этому, если один бит зашифрованного текста поврежден, будут повреждены только два полученных блока открытого текста. Возможно, удастся восстановить данные.

Возможно, удастся восстановить данные.

Сообщение, подлежащее шифрованию в режиме CBC, должно быть расширено до размера, равного целому кратному длине одного блока (аналогично, как и в случае использования режима ECB).

Безопасность режима CBC

Отправитель должен создавать вектор инициализации IV случайным образом. Во время передачи оно должно быть объединено с блоками зашифрованного текста, чтобы получатель мог расшифровать сообщение. Если бы злоумышленник мог предсказать, какой вектор будет использоваться, то шифрование не было бы устойчивым к атакам с выбранным открытым текстом:

В приведенном выше примере, если злоумышленник может предсказать, что вектор IV 1 будет использоваться атакуемой системой для получения ответа c 1 , он может угадать, какое из двух зашифрованных сообщений m 0 или m 1 передается ответом c 1 . Эта ситуация нарушает правило, согласно которому злоумышленник не должен различать два зашифрованных текста, даже если он выбрал оба открытых текста. Таким образом, атакуемая система уязвима для атак с использованием выбранного открытого текста.

Таким образом, атакуемая система уязвима для атак с использованием выбранного открытого текста.

Если вектор IV генерируется на основе неслучайных данных, например пароля пользователя, его следует зашифровать перед использованием. Для этого действия следует использовать отдельный секретный ключ.

Вектор инициализации IV должен быть изменен после использования секретного ключа несколько раз. Можно показать, что даже правильно созданный IV, используемый слишком много раз, делает систему уязвимой для атак с выбранным открытым текстом. Для шифра AES оно оценивается как 2 48 блоков, тогда как для 3DES это около 2 16 блоков открытого текста.

Режим PCBC (цепочка блоков шифрования с распространением или открытым текстом)

Режим PCBC аналогичен ранее описанному режиму CBC. Он также смешивает биты из предыдущего и текущего блоков открытого текста перед их шифрованием. В отличие от режима CBC, если один бит зашифрованного текста поврежден, следующий блок открытого текста и все последующие блоки будут повреждены и не смогут быть правильно расшифрованы.

В режиме PCBC как шифрование, так и дешифрование могут выполняться с использованием только одного потока за раз.

Шифрование в режиме PCBC

Расшифровка в режиме PCBC

Режим CFB (обратная связь по шифру)

Режим CFB аналогичен режиму CBC, описанному выше. Основное отличие состоит в том, что нужно шифровать данные зашифрованного текста из предыдущего раунда (а не блок открытого текста), а затем добавлять выходные данные к битам открытого текста. Это не влияет на безопасность шифра, но приводит к тому, что в процессе расшифровки должен использоваться тот же алгоритм шифрования (который использовался для шифрования данных открытого текста).

Шифрование в режиме CFB

Расшифровка в режиме CFB

Если поврежден один бит открытого текста, соответствующий блок зашифрованного текста и все последующие блоки зашифрованного текста будут повреждены. Шифрование в режиме CFB может выполняться только с использованием одного потока.

С другой стороны, как и в режиме CBC, можно расшифровывать блоки зашифрованного текста, используя множество потоков одновременно. Точно так же, если один бит зашифрованного текста поврежден, будут повреждены только два полученных блока открытого текста.

В отличие от предыдущих режимов блочного шифрования, зашифрованное сообщение не нужно расширять до размера, равного целому числу, кратному длине одного блока.

Режим OFB (выходная обратная связь)

Алгоритмы, работающие в режиме OFB, создают биты ключевого потока, которые используются для шифрования последующих блоков данных. В связи с этим способ работы блочного шифра становится похожим на способ работы типичного потокового шифра.

Шифрование в режиме OFB

Расшифровка в режиме OFB

Из-за непрерывного создания битов ключевого потока как шифрование, так и дешифрование могут выполняться с использованием только одного потока за раз. Точно так же, как и в режиме CFB, как при шифровании, так и при дешифровании данных используется один и тот же алгоритм шифрования.

Если один бит сообщения открытого или зашифрованного текста поврежден (например, из-за ошибки передачи), также повреждается только один соответствующий бит зашифрованного или открытого текста. Можно использовать различные алгоритмы коррекции для восстановления прежнего значения поврежденных частей полученного сообщения.

Самый большой недостаток OFB заключается в том, что повторение шифрования вектора инициализации может привести к тому же состоянию, что и раньше. Это маловероятная ситуация, но в таком случае открытый текст начнет шифроваться теми же данными, что и раньше.

Режим CTR (счетчик)

При использовании режима CTR блочный шифр работает аналогично потоковому шифру. Как и в режиме OFB, биты ключевого потока создаются независимо от содержимого шифрующих блоков данных. В этом режиме последующие значения увеличивающегося счетчика добавляются к значению nonce (nonce означает уникальное число: число, используемое один раз), а результаты шифруются как обычно. Nonce играет ту же роль, что и векторы инициализации в предыдущих режимах.

Nonce играет ту же роль, что и векторы инициализации в предыдущих режимах.

Шифрование в режиме CTR

Расшифровка в режиме CTR

Это один из самых популярных режимов работы блочных шифров. И шифрование, и дешифрование могут выполняться с использованием множества потоков одновременно.

Если поврежден один бит открытого или зашифрованного сообщения, то также будет поврежден только один соответствующий выходной бит. Таким образом, можно использовать различные алгоритмы коррекции для восстановления прежнего значения поврежденных частей полученных сообщений.

Режим CTR также известен как режим SIC (сегментный целочисленный счетчик).

Безопасность режима CTR

Как и в случае с режимом CBC, необходимо изменить секретный ключ после использования его для шифрования ряда отправленных сообщений. Можно доказать, что режим CTR в целом обеспечивает неплохую безопасность и что секретный ключ нужно менять реже, чем в режиме CBC.

Однако, форма импульсов тока несколько иная, нежели в режиме Short Arc. В результате, перенос расплавленного металла происходит в капельном режиме. Такой режим применяется для сварки относительно толстого металла.

Однако, форма импульсов тока несколько иная, нежели в режиме Short Arc. В результате, перенос расплавленного металла происходит в капельном режиме. Такой режим применяется для сварки относительно толстого металла.